Expédition de Dumont d’Urville en Second sur La Coquille puis sur L’Astrolabe de La Pérouse en Commandant.

Étoilée, parce que les étoiles marquent la qualité des actions, des grades, des services rendus …

La Coquille est une gabarre-écurie française construite à La Seyne-sur-Mer en 1811 et lancée en . Elle navigue d’abord en Méditerranée, sur les côtes d’Afrique du Nord et d’Espagne.

Une fois remis en état et réaménagé pour des voyages au long cours, ce trois-mâts jaugeant 380 tonneaux et portant quatorze pièces de canon est reclassé en corvette. Le navire est utilisé par Louis Isidore Duperrey pour son voyage de circumnavigation scientifique des années 1822–1825.

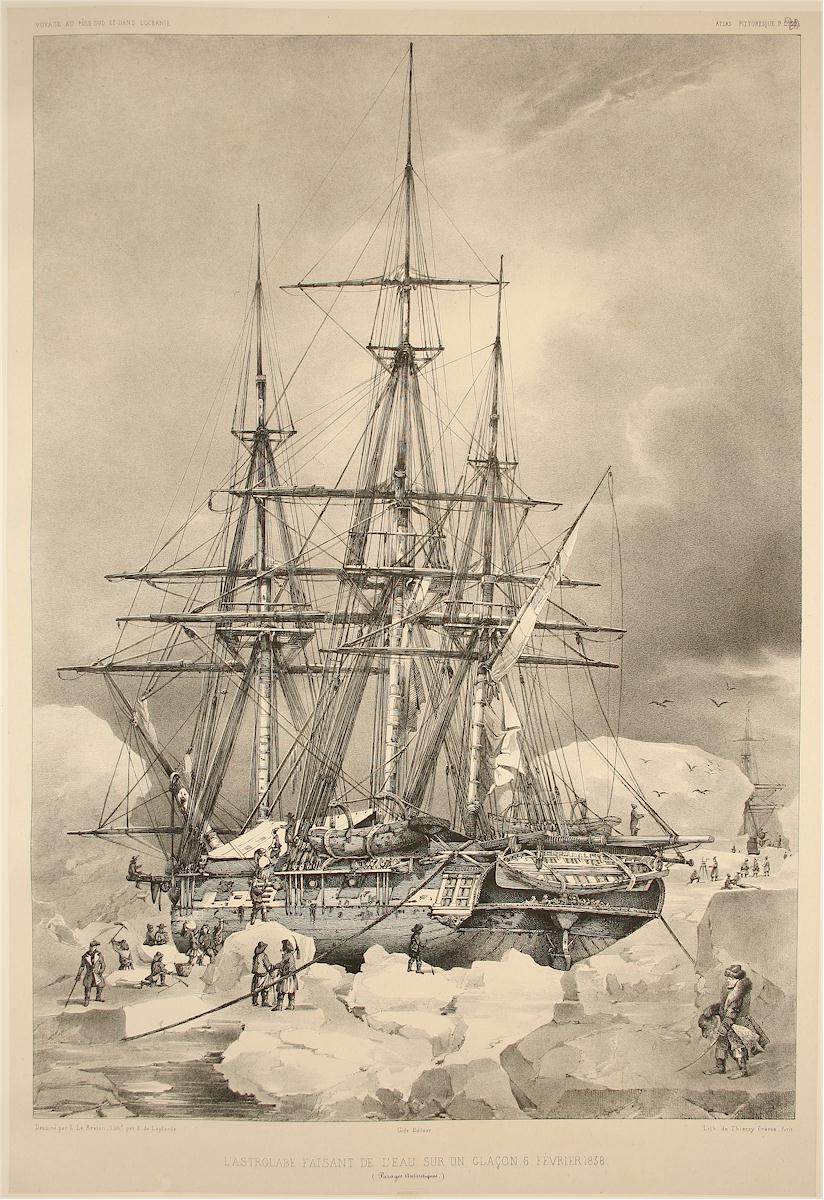

Rebaptisé L’Astrolabe lors de son départ de Toulon le , sous le commandement de Jules Dumont d’Urville (l’ancien second de Duperrey), le bâtiment prend alors part à une deuxième circumnavigation avec à son bord treize officiers et soixante-six hommes, dont les médecins Joseph Paul Gaimard et Jean René Constant Quoy1.

Sa nouvelle dénomination est un hommage au navigateur La Pérouse (dont l’un des deux bateaux s’appelait aussi L’Astrolabe) car, parmi les missions dévolues à l’expédition Dumont d’Urville, figure la recherche des traces de ce devancier disparu en 1788. Durant son voyage, qui enregistre des acquis scientifiques importants, Dumont d’Urville parvient effectivement à retrouver le dans l’île de Vanikoro des indices probants2 du naufrage qui avait mis un terme à l’expédition de La Pérouse. Il y fait célébrer une messe et ériger un petit monument sur la côte en . Le bâtiment rejoint Marseille le . Le bilan scientifique est surtout marqué par le dessin de cartes hydrographiques d’une grande précision, des observations physiques, astronomiques, ethnographiques, de nombreux spécimens biologiques et plus de soixante îles et îlots que prétend avoir découvert Dumont d’Urville1. D’Urville avait chargé le jeune mais prometteur François-Edmond Pâris de l’hydrographie et du soin de dessiner toutes les embarcations des peuples du Pacifique3. L’officier-dessinateur de l’expédition est Louis-Auguste de Sainson et accumule environ 500 dessins.

Source : https://fr.wikipedia.org/wiki/Coquille_(bateau)